Parcheggiata la mia attività politica, avendo concluso il mandato da consigliere-assessore a Sarego, torno al mondo dell’informatica a tempo pieno.

Festeggio questo ritorno al passato raccontandovi di una, vedremo in seguito presunta, email ricevuta da Aruba per un problema sulla fatturazione.

Fin da subito ho avuto grosse perplessità che Aruba avesse mandato realmente il testo che qui vi allego, peraltro visto questo tentativo di spoofing è stato ben curato ho pensato di scriverci 2 righe e fare la segnalazione ad Aruba ed al terzo sito coinvolto.

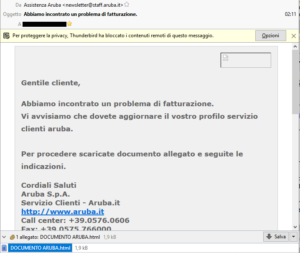

Come si può vedere dalla foto dell’email saltano all’occhio subito 3 anomali.

Tipicamente Aruba invia le sue email usando la casella comunicazione@staff.aruba.it

Questa email invece indica come nome “Assistenza Aruba”(prima anomalia), mentre come email è stato scritto newsletter@staff.aruba.it (seconda anomalia).

E’ quindi una email dell’assistenza?

E’ una newsletter?

La terza anomalia è l’allegato html.

Tipicamente le email di Aruba allegano pdf o scrivono direttamente nel testo quanto necessario. Non allegano di certo file con estensione “.html”.

La prima verifica è stata controllare il testo originale del messaggio al fine di identificare i server da dove era stato inviato il messaggio.

Apparentemente sembra tutto in regola in quanto di fatto l’email è inviata tramite i server di Aruba.

Per simulare questa situazione è sufficiente un account sui server di Aruba.

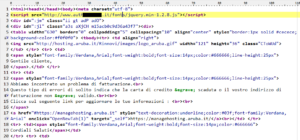

A questo punto volendo approfondire ho esaminato il file html allegato ed è emersa una grande stranezza.

Viene recuperato un file javascript jquery (noto framework js) da un server che con Aruba non centra nulla, per giunta inserito in una cartella di nome “fonts”.

Che centra jQuery con i “fonts”?

Navigando sul sito “www.authoitalia.it” è chiaro che nulla ha a che fare con i portali di Aruba e probabilmente il file in questione è stato inserito all’insaputa del webmaster.

Visto l’anomalia ho aperto anche questo javascript ed invece di trovare il classico codice jQuery c’era un bel codice codificato (base64).

Decodificando il codice è apparso un altro codice html con all’interno un frame il quale a sua volta conteneva un nuovo codice codificato (sempre base 64).

Fatta una ulteriore decodifica è finalmente apparso il codice html che permette di fare il login apparentemente sul server di Aruba, ma che in realtà manda i dati ad una pagina su un server francese.

Qui ho interrotto la mia analisi del tentativo di spoofing. Spero che queste poche righe possano essere d’aiuto per non farsi rubare le credenziali dei propri account.

Invito tutti alla massima attenzione alle email che vi arrivano.

L’anello debole della sicurezza informatica è l’uomo che utilizza la tecnologia.